39

Эксперты по кибербезопасности обнаружили новый и изощренный способ распространения вредоносного программного обеспечения, известного как кампания ClickFix. Злоумышленники используют поддельный экран обновления Windows, чтобы обманом заставить пользователей самостоятельно установить программы для кражи информации, такие как LummaC2 и Rhadamanthys.

Как это работает?

- Пользователь посещает скомпрометированный или вредоносный сайт.

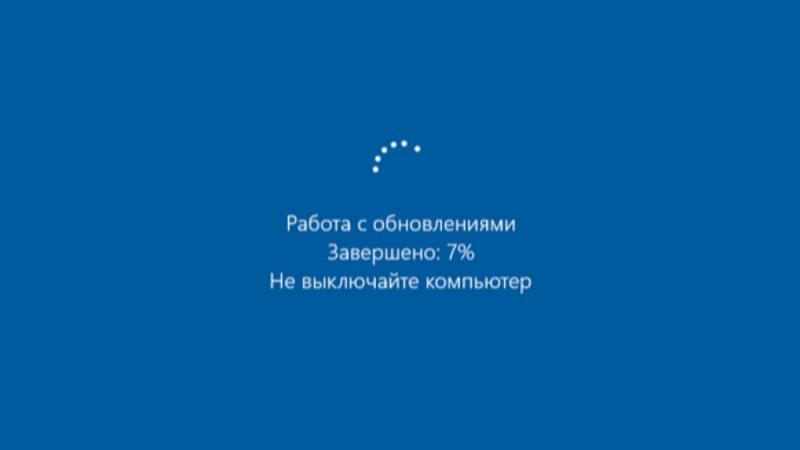

- На экране внезапно появляется полноэкранная страница, в точности имитирующая синий экран «Идет работа над обновлениями» Windows. Этот экран выглядит максимально реалистично, иногда даже с анимацией процесса установки.

- В конце этого процесса или во время него пользователю предлагается следовать инструкции, якобы для завершения критического обновления безопасности. Инструкция обычно требует от жертвы:

- Нажать Win+R (чтобы открыть окно «Выполнить»).

- Вставить команду, которая уже была автоматически скопирована в буфер обмена.

- Запустить эту команду.

- Если пользователь выполняет эти действия, запускается многоступенчатая цепочка заражения:

- Сначала выполняется команда, которая загружает скрипт (через mshta.exe).

- Затем этот скрипт запускает обфусцированный код PowerShell.

- В конечном итоге загружается исполняемый файл-загрузчик (loader), который извлекает и запускает основной вредоносный инфостилер.

- Исследователи обнаружили, что в некоторых случаях атакующие используют стеганографию, чтобы спрятать части вредоносного кода внутри пикселей обычных изображений, что делает обнаружение еще более сложным.

Как защититься?

- Не доверяйте внезапным экранам: Настоящие обновления Windows никогда не просят пользователя самостоятельно вводить команды в окне «Выполнить» (Win+R). Обновления устанавливаются автоматически или через меню «Параметры».

- Ограничьте использование буфера обмена: Не копируйте и не вставляйте команды из непроверенных источников.